160CM-038

"44289839_1.-爆破">1. 爆破

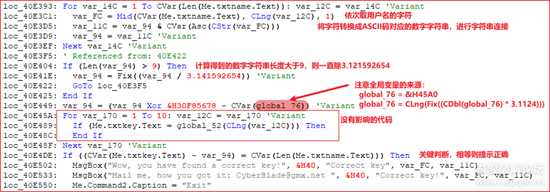

既然是P-Code编译的程序,OD动态调试是没法用了,直接分析VB Decompiler反编译的代码,可以看到关键算法部分如下:

01.png

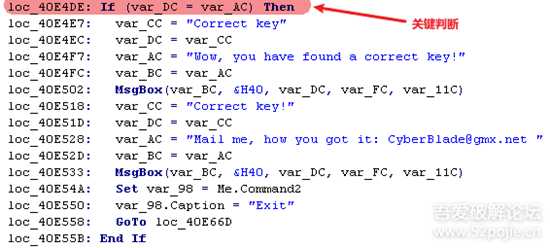

取消 VB Decompiler的“程序分析器和优化器”选型,重新反编译,可以得到更原始的代码:

02.png

"https://www.52pojie.cn/thread-1634399-1-1.html">160CrackMe-013中关于P-Code代码的含义,在OD中,将40E4DE行的内容从1C修改成1D,保存即可,输入任意错误序列号,都会提示成功。

2. 算法分析

从图1中,我们可以得到验证算法过程如下:

- 依次取用户名字符串的字符,将字符对应的ASCII数值字符串进行连接,比如

abc,计算结果为979899; - 上一步计算得到的字符串长度如果大于9,则反复除一个数,直到长度小于等于9;

- 上一步的计算结果与

0x30F85678进行异或计算,然后减全局变量76; - 判断输入的注册码-上一步计算结果是否等于用户名的长度,相等则成功。

编写注册机算法程序如下:

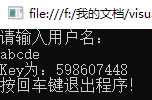

// VS2015 VB环境Module Module1 Sub Main() Dim name As String Dim temp1 As String Dim con1 As Int32 con1 = 17824 '0x45A0 con1 = CLng(Fix(CDbl(con1) * 3.1124)) Dim i As Int32 Dim key As Int32 Dim length As Int32 Dim tmp2 As Int32 temp1 = "" Console.WriteLine("请输入用户名:") name = Console.ReadLine() length = Len(name) For i = 1 To length temp1 = temp1 & CStr(Asc(Mid(name, i, 1))) 'Str会在前面加空格 Next Do While (Len(temp1) > 9) temp1 = CStr(Fix((CDbl(temp1) / 3.141592654))) Loop tmp2 = (CLng(temp1) Xor 821581432) - con1 '0x30F85678 key = Len(name) + tmp2 Console.WriteLine("Key为:" + CStr(key)) Console.WriteLine("按回车键退出程序!") Console.ReadLine() End SubEnd Module 输入用户名abcde,计算得到注册码如下,输入程序中,验证成功。

03.png

3. 总结

VB P-Code编译的程序,得依靠VB Decompiler进行静态分析破解。

广告合作:本站广告合作请联系QQ:858582 申请时备注:广告合作(否则不回)

免责声明:本站资源来自互联网收集,仅供用于学习和交流,请遵循相关法律法规,本站一切资源不代表本站立场,如有侵权、后门、不妥请联系本站删除!

免责声明:本站资源来自互联网收集,仅供用于学习和交流,请遵循相关法律法规,本站一切资源不代表本站立场,如有侵权、后门、不妥请联系本站删除!

暂无评论...